1.中国电信集团有限公司广东分公司,广东广州 510653;2.广东亿迅科技有限公司,广东广州510627)

摘要:零信任是新一代的网络安全架构体系;有别于传统架构,零信任采取先信任后连接的方式来构建隐身的安全网络;只有通过动态的认证和授权,才能发起对指定应用资源的可信访问连接。本文基于零信任理念设计了一套路由器插件业务编排系统,可实现基于公众网络的应用安全访问、和不同应用的灵活调度接入。

关键词:零信任;SDP;网络隐身;路由器插件;业务编排;

Abstract: Zero trust is a new generation of network security architecture; Different from the traditional architecture, zero trust adopts the way of trust first and then connection to build a stealthy security network; Only through dynamic authentication and authorization can a trusted access connection to a specified application resource be initiated. This paper designs a home router plug-in service orchestration system based on the zero trust concept, which can realize secure access to applications based on public networks and flexible scheduling access to different applications.

Key words: Zero trust;SDP;Network invisible;router plug-in;service orchestration;

1引言

随着国家《“十四五”数字经济发展规划》的推出,数字经济已开始渗透到各行各业、千家万户。企业、家庭、个人越来也多的开始将应用和数据放置到云端,同时也开始在任何时间、任何地点访问这些云端的应用和数据。如何确保这些云端应用和数据的安全,以及如何在众多的云端应用中,提供灵活、快速的随意接入、按需访问能力,成为当前亟待解决的突出问题。

虚拟专用网络(VPN)作为一项传统的安全访问技术已大量使用,但是却存在不足之处。首要问题是VPN需要先连接网络端口,再进行身份认证,存在资产暴露问题;而且VPN设备往往部署在互联网与企业内网之间,是网络攻击的重点对象。近两年国家“护网”演习中,也屡次出现因VPN存在0day漏洞而被攻破的情况。

零信任是新一代的领先网络安全架构体系,有别于传统架构,SDP[1]通过摈弃隐式信任,采取先信任、后连接的方式来构建隐身的安全网络;只有通过动态的认证和授权,才能发起对指定应用资源的可信访问连接。基于零信任SDP防护架构的系统在RSA举办的连续四届Hackathon大赛中,均未能被攻破,充分验证了该架构扎实的安全防护能力。同时SDP架构采用了转控分离的模式,通过控制器和和SDP客户端的有效协作,可以实现在多个安全网关之间的灵活调度。本文结合零信任安全架构的设计理念,对基于路由器插件的业务编排调度系统的设计进行探讨,将零信任客户端能力集成至网络接入路由器,同时结合零信任控制器的调度能力,实现了一种安全、灵活的云端业务访问和调度系统,可为类似云业务系统的设计与实现提供参考。

2零信任SDP架构原理

软件定义边界(SDP)是国际云安全联盟CSA开发的一种零信任安全框架,该框架基于美国国防部的“need to know”模型,通过SDP架构来构建具备隐身能力的网络边界,来避免遭受外部网络的安全威胁。

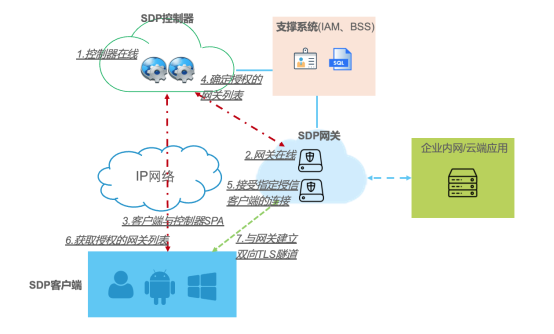

SDP体系架构如下图1所示,主要由三部分组成:SDP控制器、SDP网关、SDP客户端。SDP控制器主要负责身份认证和策略下发,通过控制器可对客户端发起的认证信息包进行认证,并对认证结果进行处置,同时在客户端用户认证后对其进行动态评估,基于评估结果授权相应策略列表。SDP网关为零信任数据面,提供客户端与资源之间的数据传输网络,实现用户访问资源安全。SDP客户端是安装在终端系统上的安全代理软件,经由用户触发后会发起至控制器的身份认证,并根据认证返回结果向对应的网关发起加密连接。

图1 零信任SDP架构原理图

3基于零信任的业务编排系统架构设计

3.1系统架构

基于上述SDP架构原理,可以看出控制器是SDP的大脑,网关是SDP的安全策略执行器,而客户端则是用户流量进入SDP网络的切入点。借鉴这种架构体系和思路,可以在终端用户和云端应用之间,设计一套业务编排系统,实现在业务驱动的前提下,按照业务需求,在访问者和应用资源之间建立动态和细粒度的“业务访问隧道”。通过这种方式,一方面可以实现未经授权的非授信访问请求在会话建立初始阶段就被拒绝;另一方面还可以实现按照订购策略达成用户需要的访问内容及访问效果。

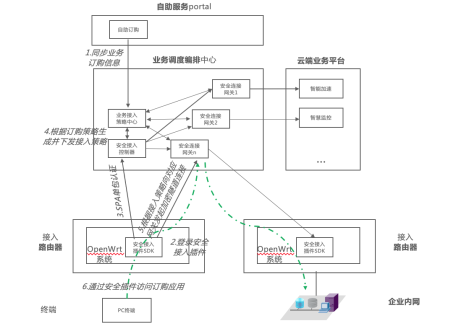

本文设计了一种基于零信任的路由器插件业务编排系统,其系统架构图如下图2所示,主要由以下4个部分组成:

1) 路由器安全接入插件:将具备SDP客户端连接功能的服务,以插件形式集成在接入路由器中,实现与编排中心的联动协同,达到按需接入并访问指定云端应用的目的;

2) 业务调度编排中心:包含策略中心、控制器、连接网关三个模块,策略中心负责提供授权决策的参数依据,相关数据可以从自服务portal同步;控制器负责处理来自路由器插件的认证请求,并根据策略中心的业务数据动态生成某个连接用户的授权参数,包括可连接的网关列表,及可访问的应用资源列表;并将这些信息同步至网关、路由器插件;连接网关负责处理授信用户的隧道连接请求,并转发授信用户对已授权应用的访问数据至云端的应用平台处理。

3) 自助服务portal:主要面向用户,提供业务套餐、订单自助修改服务,相关信息会通过接口同步至业务编排中心,用于生成用户拨号接入时的授权策略参考;

4) 云端业务平台:用户最终访问的目标业务应用系统,通常是云端的私有应用,也可以是企业内网的私有应用,依赖整套业务编排和控制系统,实现无暴露面的情况下,面向公众网络用户提供服务。

图2 路由器插件业务编排系统架构图

3.2系统设计

如前述架构,本编排系统主要通过位于中央的业务编排中心及位于用户侧路由器的业务接入插件,两者基于零信任的架构模型,根据身份认证、授权策略,在用户和应用之间动态建立加密的、专属的业务访问隧道,从而实现安全可靠、按需接入云端或企业内部应用系统。

编排中心控制器、策略中心一般可以集中部署在云端,或企业数据中心内;控制器开通面向公网的隐身服务端口,供路由器插件发起SPA认证连接;编排中心连接网关支持分布式部署,一般可就近部署在云端的应用附近,也可就近部署于企业数据中心内部;这些网关面向公网开通动态防火墙,在控制器模块的调度下,供通过认证的路由器插件发起加密连接。

用户侧路由器则根据具体业务需要,由安全连接插件来根据调度编排中心的业务参数,完成具体业务平台的接入和流量处理;包括普通的正向接入,和企业数据中心侧的反向接入。

下面对系统实现作具体分析。

3.2.1路由器业务接入插件

本系统在端侧,基于盒式接入路由器设备来集成具备零信任安全的业务接入能力。使用定制的安全接入插件,集成在盒式路由器的固件操作系统中。在路由器开机启动时,自动拉起对应的安全接入插件服务,并向控制器发起SPA单包认证,在获取认证返回信息后向指定网关发起TLS加密隧道连接;随后基于从认证返回信息中获取的授权应用列表,将访问流量通过TLS隧道传送至网关进行处理。

3.2.1.1SPA单包认证

路由器插件,基于SPA单包认证[2]方式进行身份认证。SPA(Single-Packet Authorization)单包认证,是一种轻量级的认证协议,遵循RFC4226。SPA是SDP架构系统的重要核心组件,是一种保护服务端口免受攻击的特殊认证方式,即通过一个单一数据包(Single Packet)携带认证鉴别信息(Authentication)从而在完成认证后获得授权(Authorization),再允许访问业务。这种方式,客户端在发包时通过共享密钥和随机数,将终端标识、随机数、时间戳、客户端IP等信息打包成UDP数据包发送到服务器指定敲门端口。默认服务端不响应任何端口的请求,只有合法的客户通过客户端向指定端口发送SPA报文并且密钥认证通过的情况下就会回复报文。

利用SPA的单包认证协议,来实现路由器插件到控制器的端口敲门功能,一方面可以建立安全的认证协议和认证方式,另一方面可以提供控制器服务的隐身能力。

3.2.1.2 TLS加密通信

路由器插件,在建立基于业务驱动的动态网络时,通过TLS加密技术与网关之间建立双向加密传输隧道,确保应用资源访问的安全性。安全传输层协议TLS[3] (Transport Layer Security Protocol)协议的目标是为信息传输提供三个基本的保证:加密、身份验证和数据完整性,用于在两个通信应用程序之间提供保密性和数据完整性。

该协议由两层组成:TLS记录协议(TLS Record)和TLS握手协议(TLS Handshake) [4]。一层是TLS记录协议,位于某个可靠的传输协议(例如TCP)上面。另一层是TLS握手协议,负责生成共享密钥以及交换证书。其中,生成共享密钥是为了进行密码通信,交换证书是为了通信双方相互进行认证。通过这种“握手”协议,在安全网关和路由器插件之间交换必要的加解密信息,确保整个通信过程的安全。

3.2.1.3 反向连接

通过路由器插件的方向连接能力,本系统可以实现企业数据中心作为一个特殊的客户端接入系统,并将企业内部的应用和数据,通过平台侧的网关提供给其他的正向接入客户端直接访问,就像两个路由器通过插件连接至连接网关,通过网关来将两者进行“桥接”,从而实现正向连接的客户,通过反向连接的路由器,来访问连接在反向连接路由器后端的企业内部网络。

3.2.2业务调度编排中心

本系统在平台侧,基于零信任SDP的框架,通过业务策略中心、控制器、连接网关三个关键功能模块,实现业务的调度编排控制。业务策略中心由管理员做好业务规划,或通过用户自服务portal同步用户自定义的业务策略数据,形成用户身份和应用之间的动态的、细粒度的业务授权策略;控制器在完成路由器插件发起的SPA认证后,通知网关执行动态防火墙放通,并通知路由器插件获取需要连接的网关节点;通过上述过程完成路由器插件上的业务按需接入、安全访问。

3.2.2.1业务流量调度编排

业务编排中心整体基于SDN[5] [6]的框架实现,控制器模块和连接网关模块分别承担控制、转发功能,两者逻辑上分离;又都在策略中心的驱动下使用共同的业务决策数据,来指导控制信令的维护,和转发路径的执行。模块之间通的通信过内部的消息通道进行,系统对外通过策略中心的北向API接口向外部系统开放业务调度和编排能力。具体在本系统方案中,是通过与自服务portal,以及BSS业务系统的对接来实现业务调度编排能力的拓展。

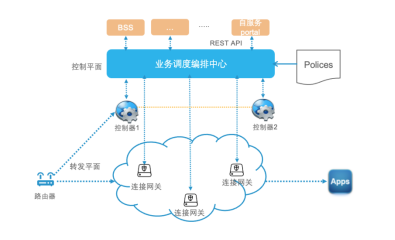

系统在控制平面可以分布式的部署多台控制器节点,分布于多个数据中心,可实现集群、主备等多种方式的容灾备份能力。在转发层面,针对多云接入、多数据中心等应用场景,可以分布式的部署多个网关,网关可就近在对应的边缘云、数据中心。在用户通过路由器插件接入网络时,系统通过策略中心的业务数据,动态的将用户调度只某个接入网关上;用户在线过程中,策略中心实时监控系统内各控制器、接入网关的运行状态、指标参数,基于并发在线量、网关容量水位、网络整体负载等多个维度,来综合决策调度,按需合理的将用户分配到推荐的控制器、接入网关承载,实现灵活的业务调度能力。

图3 业务调度编排架构图

3.2.2.2动态防火墙

传统防火墙基于Acl规则模式,针对被保护的后端资源采取严格的静态加白处理,而针对用户侧往往只能采取放通服务端口,或者基于IP地址段进行粗放式的加白。这种方式一方面存在固定的端口暴露风险,另一方面acl规则的维护基本需要人工或工具触发式的添加,难以适应当前当前云化的弹性调度、及灵活的移动办公场景的需求。

本系统在经过SPA认证后,编排中心连接网关会接受控制器和策略调度中心的通知,执行动态的防火墙策略,放行指定的端口。该端口放行是临时行为,如果几秒内没有操作,端口就会自动关闭回收。基于动态防火墙使用的这种隐式拒绝的方式,未通过身份认证的终端或用户的访问请求,诸如非法扫描等行为,在网关上会被动态防火墙会直接过滤掉。通过这种方式可实现网关及其后端的内部网络的隐身保护能力,极大提高内部网络的防护强度。

3.2.3自服务portal

自服务中心,面向用户提供丰富的云端业务接入能力,可自主可控的订购、取消感兴趣的业务,并可随时生效使用。当产生业务自助变更时,自服务中心通过接口同步至编排中心的策略中心模块;同时路由器上的业务插件,采取周期性的同步业务更新策略的方式,获取更新信息。一旦获取到新的业务策略,则触发插件执行相应的重新连接及访问。

4预期应用效果展望

现有的云端应用数据的访问,或直接裸露在公网,或基于VPN模式运行。这种方式给各个企业内部网络及信息系统带来较大的安全威胁和风险。本次的系统设计具备较高的实操性,后期如投入使用,可有效减少来自互联网的网络攻击风险,为个人、家庭、企业的私有的应用和数据,在安全可靠的前提下,提供良好的灵活访问和使用的便利环境。

同时系统基于SDN架构的编排能力,借助路由器业务接入插件的灵活控制,通过自助服务平台的呈现,可有效解决现有云端服务平台能力和终端用户间的最后一公里的灵活接入、按需调度,极大的拓展各类宽带增值应用的运营效率和市场前景。

5结束语

本文设计了一种基于零信任的路由器插件业务编排系统,该系统可针对云端、企业内部的私有应用和数据,提供在公网环境下,通过该系统进行灵活接入、安全访问的平台能力,能对基于公网对内部应用数据进行远程访问场景起到良好的安全防护、灵活的业务调度编排效果。

由于本系统中的控制器、网关多数部署在公网上,虽然系统具备较好的网络隐身防护效果,但攻击者仍然可以采取在客户侧路由器上进行抓包来窃取到控制器及网关IP地址,并通过向网关、控制器发起恶意的DDoS拒绝服务攻击,来迫使控制器、网关由于中间网络带宽出现拥塞而无法提供正常服务。同时,本设计针对企业南北向的边界安全防护有了充分的考虑。但对来自企业内网的横向移动攻击威胁,还无法覆盖。因此未来需要结合网络的整体规划,与抗DDoS攻击的能力,以及东西向的横向保护能力相结合,组成更加完善的系统方案和能力。

参考文献

[1] CLOUD SECURITY ALLIANCE SDP Specification 1.0, April 2014

[2]《软件定义边界SDP技术架构指南》,陈本峰,2021年电子工业出版社出版

[3] https://baike.baidu.com/item/TLS/2979545?fr=aladdin

[4] https://zhuanlan.zhihu.com/p/575773514

[5] https://sdn.ieee.org/newsletter/march-2017/software-defined-perimeters-an-architectural-view-of-sdp

[6] STEPANOV S, STEPANOV M. Modeling of openFlow-based SDN node with taking into account the differences of serving TCP and UDP traffic streams[C]//201924th Conference of Open Innovations Association (FRUCT). Piscataway, NJ:IEEE Press, 2019:415-421