(1杭州平航科技有限公司,浙江杭州310000 2广东省湛江市公安局刑事警察支队,广东湛江524000

3广东省吴川市公安局刑事侦查大队,广东吴川524500)

【摘要】当前,电信网络诈骗犯罪作为一种新型犯罪,它影响面大,受害者广,技术性强,发展速度快,而兼职刷单类诈骗的案件更是逐渐增多。本文通过实际案例,总结了刷单约炮类诈骗案件全过程,为了应对这些诈骗手段,介绍了相应的勘查研判方法,涵盖了whois注册信息、宝塔面板、腾讯微云、第三方SDK服务等网络流线索,并对涉案内容进行了证据固定,为网络诈骗案件侦查提供线索。

【关键词】电子网络诈骗;兼职刷单;刑事技术;

兼职刷单类诈骗一直占据电信网络诈骗案件较大比例,并已成为当前危害最突出的电信网络诈骗类型。公安机关在工作中发现,为扩大诈骗范围,提高引流成功率,增强诈骗活动迷惑性,诈骗分子不断变换作案手法,引流方式从常见的单一发布兼职广告向利用网络色情、免费领取礼品等多种方式转变,诈骗手法从传统购买商品、点赞返利向“做任务式”刷单、投资理财刷单演变。

1 诈骗类型演变

前两年,大家耳熟能详的是“虚假理财”、“杀猪盘”、“虚假贷款”等类型的诈骗案件。2022年5月11日,公安部公布了占比近80%的刷单返利、虚假投资理财、虚假网络贷款、冒充客服、冒充公检法等五类高发电信网络诈骗案件。其中,以刷单返利、刷单做任务网络约会类的刷单引流类案件在所有电诈案件中排名第一,占案发总数的三分之一左右[1]。分析其主要原因是可以结合多种诈骗手法,形成骗中骗,环环相扣,让人防不胜防。比如被害人在观看短视频时,利用短视频平台的大数据推荐算法,观看美女主播视频时出现的情色引流视频,其中藏有二维码或QQ号等信息,经识别或添加好友后,会有所谓的“客服人员”引导下载“免费约炮”APP,下载安装后内嵌的“客服”会让被害人先开通会员然后完成投资刷单任务或在博彩网站下注任务,完成任务即可兑换免费美女线下约会等诱惑条件,当刷单任务金额变高后,客服便会以系统出错、转账超时等各种理由拒绝提现。

本文基于常见的色情引流的短视频,此类引流视频常见于微信及抖音,并且因其内容极易触发互联网公司的风控机制,因此会频繁更换账号,但其引流后的诈骗过程却极为相近。

2 引流链接分析

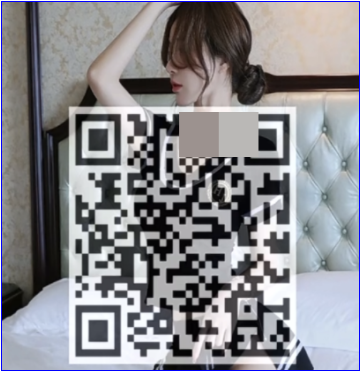

2023年8月28日 ,中国互联网络信息中心(CNNIC)最新发布的第52次《中国互联网络发展状况统计报告》显示,截至2023年6月,我国网民规模达10.79亿人,其中,短视频用户规模达10.26亿人,互联网普及率达76.4%,用户使用率为95.2%[2]。短视频的迅速崛起广受群众青睐,同时诈骗分子也将作案目标瞄准了这一新兴产业,通过短视频平台发布虚假的情色交友广告,引导被害人访问短视频中出现的二维码,如图1所示,以免费约会美女为诱饵引导被害人下载诈骗APP。

图1

通过对短视频中的二维码进行解析,发现该二维码使用了腾讯微云分享的地址进行传播:“https://share.weiyun.com/xxxxx”,如图2所示。腾讯微云中分享的二维码会定期更新,旧的二维码则会失效。

图2

通过对腾讯微云分享的二维码解析后得到地址进行动态分析,发现自动跳转至URL地址:“http://xvbxxxx.cn/?ewm=mmmg9gtz539zxxxxxxx”。在谷歌浏览器上访问该地址提示“请使用微信访问”,如图3所示。

图3

针对上述提示发现,该站对运行环境进行检测,引导受害人在微信中直接打开链接,提高涉诈网站迷惑性。在此处我们可以尝试利用谷歌浏览器模拟微信客户端访问该涉案URL地址。

首先使用谷歌浏览器输入上述URL地址,按下F12或FN+F12,打开开发者工具。

第二步点击浏览器右侧功能窗口的手机小图标,如图4所示。

图4

第三步,在浏览器右侧点击Network conditions选项,取消User agent的勾选,选择Custom,并在输入框输入浏览器模拟微信客户端参数,如图5所示。

图5

iPhone手机模拟参数如下:

Mozilla/5.0 (iPhone; CPU iPhone OS 8_0 like Mac OS X) AppleWebKit/600.1.4 (KHTML, like Gecko) Mobile/12A365 MicroMessenger/5.4.1 NetType/WIFI

安卓手机模拟参数如下:

Mozilla/5.0 (Linux; Android 5.0; SM-G900P Build/LRX21T) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/33.0.0.0 Mobile Safari/537.36 MicroMessenger/6.0.0.54_r849063.501 NetType/WIFI

第四步,刷新浏览器网页,此时浏览器已模拟微信客户端访问网页,显示页面如图6所示。注意,此时进入到引流第二步,即出现涉案APP下载方式及邀请码等信息。

图6

点击聊天输入框下方的“位置”,网页会调用腾讯地图的SDK来获取当前客户端地理位置。点击客服发送的链接,会跳转到诈骗APP下载链接,整理上述获取的信息,我们可以得到线索如图7所示。

图7

3 涉诈APK分析

使用JADX-Gui工具加载下载的APK,分析发现APK的清单文件混淆,无法利用开源工具查看其调用的第三方SDK服务的相关信息。针对此类带有反取证技术的APK,我们可以使用平航应用逆向解析软件AR200对其进行静态分析,目前已兼容常见的各类混淆和加固类型解密解码,经过分析可以发现内置网易质云和高德地图等第三方SDK值,如图8所示。

图8

在注册登录后,客服人员会让被害人办理会员可以免费线下约会美女,但在被害人办理会员后又以其它理由让被害人继续充值从而上当受骗。

分析APP内嵌的刷单任务网址,通过抓包获取得到网址为“https://sgaaxxxx.com/mobile/#/login”,如下图9所示。

图9

通过浏览器访问网址,在网址链接“info?token=”中存在大量相关联的涉案网址,如图10所示。

图10

通过对涉案刷单网址URL进行分析,发现其存在CDN服务,通过分析可发现CDN运营商为“FUNNULL”。整理对诈骗APK的分析,我们得到的线索如图11所示。

图11

4 网易IM分析

我们可向网易质云调取相关诈骗APP内嵌SDK关联的注册信息、支付信息、登录记录以及最为关键的聊天记录数据,可用于分析研判。不同类型的刷单案件涉及的APP可能会由同个开发人员租用同个网易云信的SDK,所以在网易云信调证数据中会包含不同诈骗案件的聊天数据。

首先需要确定跟本案相关的账号ID。研判思路可以先确定受害人的ID,查找跟受害人聊天的“客服人员”等嫌疑人ID,接着通过分析聊天话术,对相关的ID及其联系的对方ID、所在群成员ID等关联ID做同一标签,代表是本案相关的ID。接着再对已打上本案相关标签的ID进行分析,逐步确认嫌疑人线索及被害人信息。

5 总结

本文介绍了从引流到APP下载再到客服诈骗的刷单约炮类诈骗案件全过程。此类诈骗案件涉及多种诈骗手法,因此在接报案阶段,需要详细了解被害人被骗过程,使用的app、聊天中提到的内容等重要信息,后续在勘查阶段,需要重点对案件中出现的涉诈URL、APP等网络流线索进行勘查分析,其中APP多以聊天软件的形式出现,多数会调用第三方即时通讯的SDK服务,其中调用网易云信IM的SDK居多。因此,办案人员在调取网易云信SDK的调证数据后,可以使用平航501数据分析系统对调证的数据进行研判分析。其他分析涉及到的网络流线索包括whois注册信息、宝塔面板、腾讯微云、第三方SDK服务等也能通过调证进行分析研判。

参考文献

[1]董凡超.公安部公布五类高发电信网络诈骗案件[N].法制日报,2022-05-12(004).

[2]中国互联网信息中心办公室.中国互联网络发展状况统计报告[EB/OL].(2023-08-28)[2023-08-30]. https://www.cnnic.net.cn/n4/2023/0828/c88-10829.html

作者联系方式

手机:18814103635

邮箱:420645131@qq.com

地址:广东省湛江市北站路37号湛江公安司法鉴定中心