东信和平科技股份有限公司 珠海 519020

摘要:建立常态化对抗能力,优化配置、部署入侵检测与防御系统,有效地提高VPN的安全性,减少潜在威胁影响,并对攻击行为进行溯源反制。

关键字:攻防演习 VPN协议及系统安全性

1现状及综述

随着企业云上业务发展,企业的云弹性服务器访问自有的数据中心的任务日益频繁,云链路的稳定性、安全性和持续性受到挑战,严重影响着企业业务的正常开展。

企业将VPN地址直接暴露在公网上,它也面临着一些潜在的安全威胁,包括0day攻击、暴力破解和账号盗用等;针对这些威胁,我们可以采取以下措施来加固VPN系统并提供多场景自动化监控告警。

一、选择安全可靠的VPN协议,如OpenVPN或IPsec/IKEv2,并配置强大的加密算法如AES-256、AES-512等,对VPN系统进行加固,以确保数据在传输过程中的隐私和安全性。

二、加强用户身份认证与身份验证,限制只有授权用户能够访问VPN,并定期更新证书以确保其有效性。

三、配置严格的访问控制策略,通过使用基于角色的访问控制(RBAC)和网络访问控制(NAC)等技术,限制只有授权用户和设备才能够访问VPN,从而降低未经授权用户的风险。

四、部署应用防护检测与防护系统(AF),以监控并阻止潜在的攻击行为;通过流量分析和行为模式识别,我们可以及时发现并应对可能的攻击事件,提高VPN系统的安全性。

五、进行欺骗防御技术布防VPN仿真系统,实现对VPN的防护和对攻击者的溯源反制。发现并应对潜在的攻击,并降低攻击者对企业内网的威胁。

通过加固VPN系统、配置严格的访问控制、部署入侵检测与防御系统,并采用欺骗防御技术布防VPN仿真系统,有效地提高VPN的安全性,减少潜在威胁对单位内网的影响,并对攻击行为进行溯源反制。

2防护思路

通过渗透测试和攻防演习,建立常态化对抗能力,提升防护、检测和响应的整体运营能力。可采取了多重措施,提供一个进入内网的安全通道,快速响应潜在的攻击事件

首先对所使用的VPN系统进行了加固,以防止0-day和N-day漏洞被利用;

其次,针对可能被攻击者利用的不同场景,设置告警监控点来实时监控VPN是否处于异常状态;

同时,结合威胁情报,制定应对战时可能出现的攻击情况的响应方案,以确保能够及时有效地做出响应。

3技战谋略

3.1 VPN系统自身加固

选择安全可靠的VPN协议,确保选择经过广泛审查和公认为安全的VPN协议,如OpenVPN、IPsec/IKEv2或WireGuard。避免使用已知存在漏洞或不再维护的协议。

配置强大的加密算,选择使用高强度的加密算法,如AES-256、AES-512等。确保VPN流量在传输过程中得到充分加密,以保护数据的隐私和完整性。

强化用户身份认证与身份验证,要求VPN用户使用强密码,最好是组合大写字母、小写字母、数字和特殊字符。考虑使用多因素身份验证(MFA)来进一步增强身份验证的安全性。

实施访问控制策略,限制只有授权用户才能够访问VPN,通过配置用户角色和权限,确保只有合法用户能够连接到VPN。禁用不必要的VPN账号,并定期审查和更新访问控制列表。

定期进行安全审计,对VPN系统进行定期的安全审计,检查系统配置是否符合最佳实践和安全标准。发现并纠正潜在的安全漏洞和配置错误。

加强物理安全措施,确保VPN服务器和相关设备的物理安全性。将其放置在安全的机房或锁定的机柜中,只允许授权人员接触设备。

3.2 VPN用户多因素认证

VPN常规认证容易被绕过,特别是账号密码认证,拥有弱口令、社工库密码等问题,因此需要引入多因素认证;攻防演练对SSL-VPN开启如下多因素认证;

主认证为Atrust平台提供扫码认证,访问人员必须为Atrust内部用户,通过Atrust安全平台可以发现监控用户登录情况,且可以根据域用户角色最小化分配权限;

辅助认证短信认证,对内部用户内置手机号码必须通过短信认证才可以登录。手机号一定程度上可以做到有效的实名认证。

硬件特征码绑定认证,硬件特征码作为SSL-VPN特色认证,可以采集客户PC机器的硬盘、网卡等ID信息,无论攻击者如何伪装,代理等都可以追溯到绑定身

3.3 VPN账号异常登录防护

VPN账号可能会遭到黑客攻击或通过社交工程等手段被盗取,为了应对这种情况,可以采取以下措施:

启用双因素身份验证(2FA),使用2FA可以增加账号的安全性,即使密码泄露,仍需要提供第二个身份验证因素才能登录。

定期更改密码,定期更改密码可以降低被盗用的风险,确保密码的安全性。

监控账号活动,保持密切关注账号的活动记录,如登录时间、地点等,及时发现异常并采取相应措施。

设定限制策略,设定账号登录的地理位置限制、IP地址白名单等策略,限制登录操作,减少风险。同时仅授予员工或合作伙伴所需的最低权限,根据实际需求进行限制。

建立响应机制

,建立针对账号异常登录的紧急响应机制,包括通知相关账号使用人、封禁账号、重置密码等快速行动。

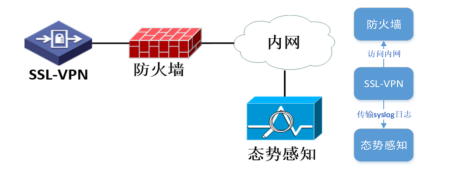

3.4 VPN联动态势感知检测分析防御

通过SSL-VPN记录Web日志,实现态势感知编写规则自动分析告警,态势感知联动防火墙封锁攻击者源IP。操作步骤如下:

(1)配置SSL-VPN记录web日志,保存到外置服务器,记录为Syslog;

(2)将SSL-VPN的web日志通过Syslog 同步到态势感知平台,在态势感知平台上编写告警规则,且可以引用开源WAF规则,设置告警;

(3)态势感知平台根据规则提取攻击者IP并联动防火墙封锁攻击者源IP。

3.5 VPN钓鱼蜜罐反制攻击者

1、可以配置VPN账号钓鱼,能够对0 day漏洞进行防御、检测、溯源,具体措施如下:

创建普通用户权限的,少用管理员账号(如administrator、 admin、root、test等);

设置钓鱼账号VPN可访问资源为蜜罐资源,诱导攻击者访问蜜罐。

设置钓鱼账号(如有使用LDAP或AD域认证,配置认证的域账号同样需配置)的短信认证手机号为安全管理员手机。

2、部署VPN蜜罐客户端,实现真正反制攻击者,具体操作步骤如下:

使用vpn的ova镜像部署具有已知漏洞vpn虚拟机蜜罐,修改vpn服务上的组件和版本信息,利用vpn客户端的自动升级机制安装后门木马,对攻击者进行反制。

使用Shellter或veil等免杀工具将远控shellcode注入现有的客户端应用程序exe中,客户端捆绑到木马上,将木马伪装成vpn客户端。

使用ngnix转发原来正常的vpn,并将客户端下载链接替换为捆绑木马后的客户端,减轻攻击者的怀疑;注入后的客户端exe在攻击者电脑上执行后会连接到c&c远控服务器。

攻击者下载伪装的vpn客户端运行时,释放木马和客户端后,攻击者无察觉并同时上线;通过远控服务器远程控制监控攻击者电脑。

3.6防护成效

通过蜜罐VPN告警、VPN入侵行为跟踪日志,构建的防护应急场景的实时监控,有效应对VPN威胁事件;系统能够第一时间对产生的告警事件进行上报,并迅速采取处置措施,同时自动封禁异常事件的源IP,有效遏制针对VPN的攻击;在日常的安全监测中,持续收集暴力破解、高危漏洞页面访问、异常用户来源、蜜罐触发等各种类型的告警事件,结合构建的防护应急场景,及时告警和应对VPN异常事件,提供安全、可信赖的远程办公环境。